2025年3月,美国国家标准与技术研究院(NIST)发布了《Considerations for Achieving Crypto Agility:Strategies and Practices》初步公开草案(CSWP 39 IPD)。这份重磅白皮书回应了未来网络安全体系面临的核心挑战之一:密码算法不可避免地会过时,如何实现“平滑迁移”和“体系弹性”,成为现代信息系统亟需解决的问题。

简单来说,密码敏捷性是指快速、可靠地替换密码算法的能力。这一能力确保系统在面对新型攻击手段(如量子计算攻击)时,能够及时响应、持续防护。

举个例子:

• SHA-1从2005年起被发现存在安全隐患,但直到今天很多系统仍未完全淘汰。

• 3DES直到2024年才正式被禁用,而其替代者AES早在2001年就已发布。

这说明密码迁移成本极高,一旦缺乏敏捷性,旧算法的“延命”反而会引发系统性风险。

密码敏捷性(Crypto Agility)这一概念并非新生事物。早在2016年NIST就提出了密码敏捷性应具备的三项核心能力:

• 设备能够根据其综合的安全功能,在实时环境中选择所使用的安全算法的能力。

• 能够向现有的硬件或软件中添加新的加密功能或算法,从而实现更强的安全功能的能力。

• 能够平滑地淘汰那些已变得脆弱或过时的密码系统的能力。

在2025年发布的NIST白皮书(CSWP 39)中,密码敏捷性被进一步细化并纳入国家级网络安全战略视角。白皮书中给出的定义更侧重实际系统部署的完整性,强调:

密码敏捷性是指在不中断系统正常运行的情况下,能够快速替换或调整密码算法,以适应新的安全需求和计算环境,从而实现系统的韧性(resiliency)能力。

白皮书总结了多次历史密码迁移中的痛点,包括:

• 迁移周期长:例如从3DES到AES花了23年,说明如果系统缺乏敏捷机制,升级会非常困难。

• 向后兼容性与互操作性挑战:弱算法必须长期“兼容”以维持系统互操作性,导致其淘汰过程被极度拉长。

• 持续的迁移需求:随着计算能力提升,算法参数需要不断升级(如RSA密钥长度),甚至要迁移到后量子算法,系统必须具备长期演进能力。

• 资源和性能代价高:新算法,特别是后量子算法,往往更“重”——公钥、签名体积大,处理更慢,对系统资源要求高。

这些特点表明,密码敏捷不是简单的算法替换,必须从架构设计层面进行提前规划。

1. 协议设计:支持协商与过渡机制

白皮书指出,实现协议层的敏捷性,应支持算法标识符和灵活协商机制,避免因固定算法带来的兼容风险。同时必须保护协商过程的完整性,防止降级攻击(downgrade attack)。此外,NIST提到,一些标准制定组织(SDOs)正在探索混合算法机制(Hybrid Algorithms)作为向后量子加密迁移的过渡方案。该机制将传统公钥算法与后量子算法结合使用,以提升在算法尚未完全成熟时的安全冗余能力。混合算法可通过单证书或双证书架构实现,并为将来全面过渡至后量子算法(PQC)预留路径。

2. 软件架构:模块化API接口设计

应用程序不应直接调用具体的加密算法实现,而应通过密码库(Crypto Library)提供的标准化API接口来访问加密服务。这样,在更换算法或加强安全策略时,只需更换底层库或调整配置,而不需要修改应用层代码。白皮书建议构建模块化架构,将加密操作与应用逻辑分离,支持算法的按需加载与策略的动态配置。

3. 硬件支持:预留算法冗余与可升级性

TPM、SIM卡、HSM等硬件设备应在设计阶段充分考虑算法更新能力,例如支持多算法硬编码、固件可升级、模块可替换等方式。对于那些在出厂时就内置不可更改的安全验证逻辑(例如用于设备安全启动的签名校验程序),则必须在设计阶段选用足够强、能覆盖设备整个生命周期安全需求的加密算法,以避免将来出现信任断裂问题。

4. 治理体系:构建组织级密码敏捷战略

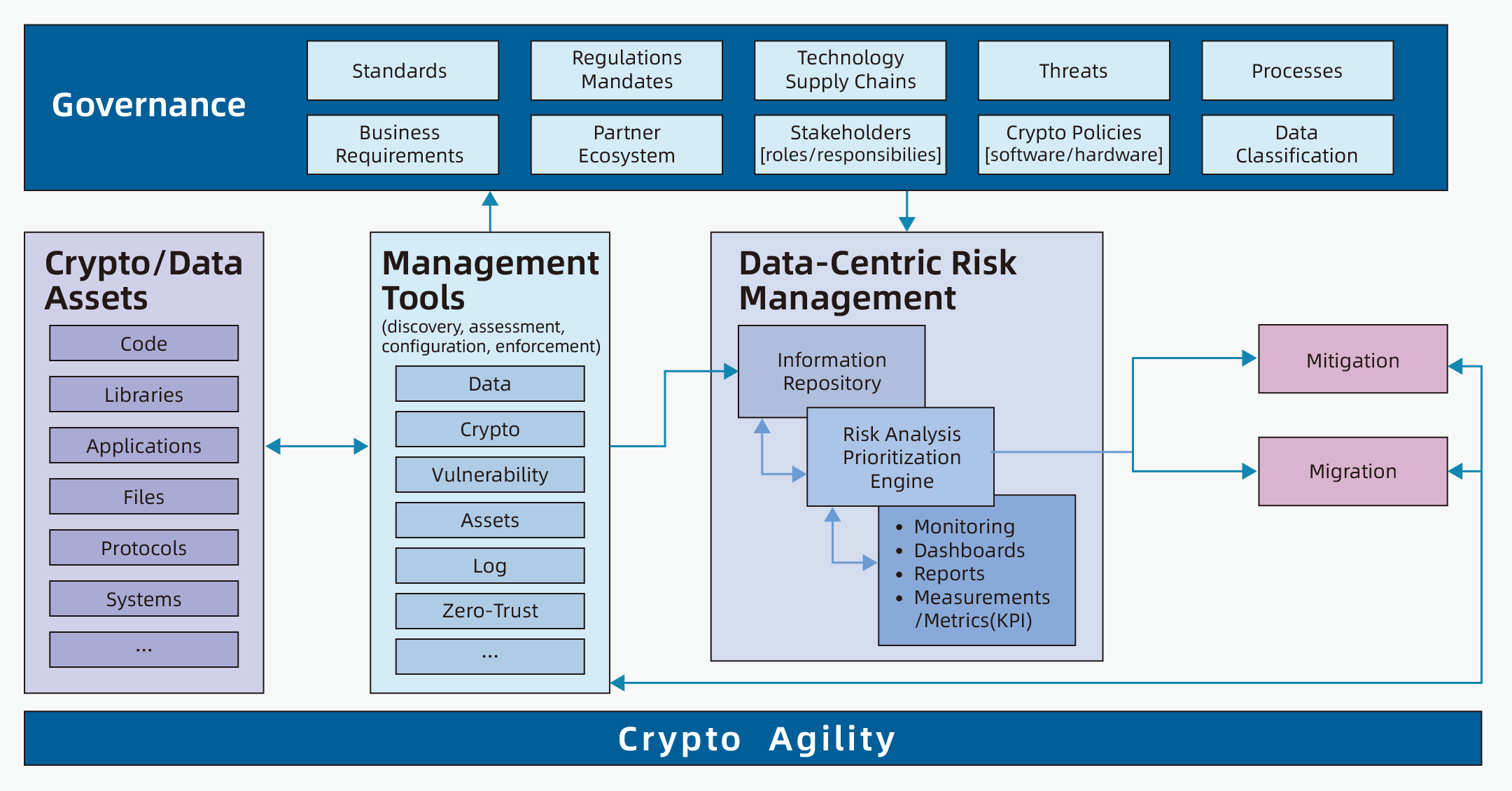

为了系统应对密码算法变更带来的风险,NIST提出了一套“密码敏捷战略框架”(Crypto Agility Strategic Plan),帮助组织在治理、识别、管理与执行层面全面提升密码敏捷性:

• 纳入治理体系:将密码敏捷性融入组织的网络安全治理结构。

• 建立资产清单:梳理所有使用加密技术的数据资产和系统组件,涵盖软件、硬件、协议等,形成可控的“加密资产地图”。

• 强化工具支持:使用具备算法识别与漏洞检测能力的管理工具,实现加密组件的自动发现、评估与持续监测。

• 制定迁移优先级:识别风险最高的系统或资产,结合业务重要性与漏洞影响,形成逐步替换或加固的行动清单,并设置敏捷性绩效指标(KPIs)追踪进展。

• 执行与风险缓解:对可迁移系统进行算法更新,不具备敏捷性的系统则采用零信任等手段进行补偿防护,确保整体风险可控。

白皮书还强调,这些治理措施应当嵌入组织现有的IT管理流程与安全框架中,而不是另起一套系统,从而实现密码敏捷性的可持续管理。与此同时,NIST还引入了密码敏捷成熟度模型(CAMM),将系统能力分为五个等级(0-4),为企业开展自我评估提供参考。

密码算法的更替是不可避免的,真正的问题是:你是否具备应对这场演化的“韧性”?从协议到硬件、从软件到组织治理,密码敏捷性正成为数字基础设施的核心能力之一。NIST的这份白皮书为业界提供了明确的路线图与操作建议。当前正值后量子密码标准即将全面落地的关键窗口期,构建密码敏捷性,不仅是对未来的准备,更是对现在安全的守护。

作为深耕智能安全技术与产品的企业,握奇长期致力于密码技术、芯片安全和身份认证等关键领域的技术创新。我们密切关注包括NIST、ISO、IETF在内的全球密码标准动态,积极推进密码敏捷架构在金融、通信、政务等行业的落地实施。欢迎关注握奇,获取更多技术前沿解读与行业实践方案。

简体中文

简体中文 English

English Français

Français Español

Español Português

Português